Ubuntu Snap Docker 国内加速镜像设置

为 Ubuntu 下通过 Snap 安装的 Docker 设置国内加速镜像(Registry Mirrors)。

QEMU 信息泄露漏洞 CVE-2015-5165 分析及利用

参考 Phrack 文章 VM escape - QEMU Case Study [1] 对 QEMU 信息泄露漏洞 CVE-2015-5165 和堆溢出漏洞 CVE-2015-7504 进行调试分析并编写 Exploit 代码,本文主要分析其中的 RTL8139 网卡信息泄露漏洞 CVE-2015-5165。

Hyper-V 调试环境搭建

本文将详细介绍使用 AMD CPU 的电脑如何利用 VMware Workstation 搭建 Hyper-V 的调试环境。

Hyper-V on Windows 10 Notes

周末花了点时间看了微软对 Hyper-V 的介绍文档《Hyper-V on Windows 10》,顺便记点笔记。

VMware Workstation Incompatible with Device/Credential Guard

在 Windows 中启用 Hyper-V 之后,VMware Workstation 就不能用了,会提示“VMware Workstation 与 Device/Credential Guard 不兼容。在禁用 Device/Credential Guard 后,可以运行 VMware Workstation”,然而禁用 Device/Credential Guard 并不能解决问题。

Pwning Adobe Reader Multiple Times with Malformed Strings

这次我在 HITB Lockdown Livestream 上发表了题为《Pwning Adobe Reader Multiple Times with Malformed Strings》的演讲,该演讲本来是为 HITB 2020 Amsterdam 准备的,但由于受疫情影响,主办方被迫取消了原来的会议安排,转而在 YouTube 上举办了一次免费的在线会议。

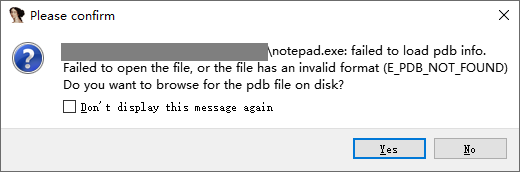

Windows 调试符号下载代理配置

最近在 Windows 下调试程序时,发现无法下载微软提供的调试符号了(提示 E_PDB_NOT_FOUND),一开始以为是微软自己的原因,因为以往的经验表明,微软在 Patch Tuesday 之后的一段时间里可能就是无法正常下载调试符号。